ATTACK START MANU

ธรรมชาติที่ไม่เคยเปลี่ยนการโจมตี GUI ออโตเมชัน

เครื่องมืออิเล็กทรอนิกส์ ECHELON

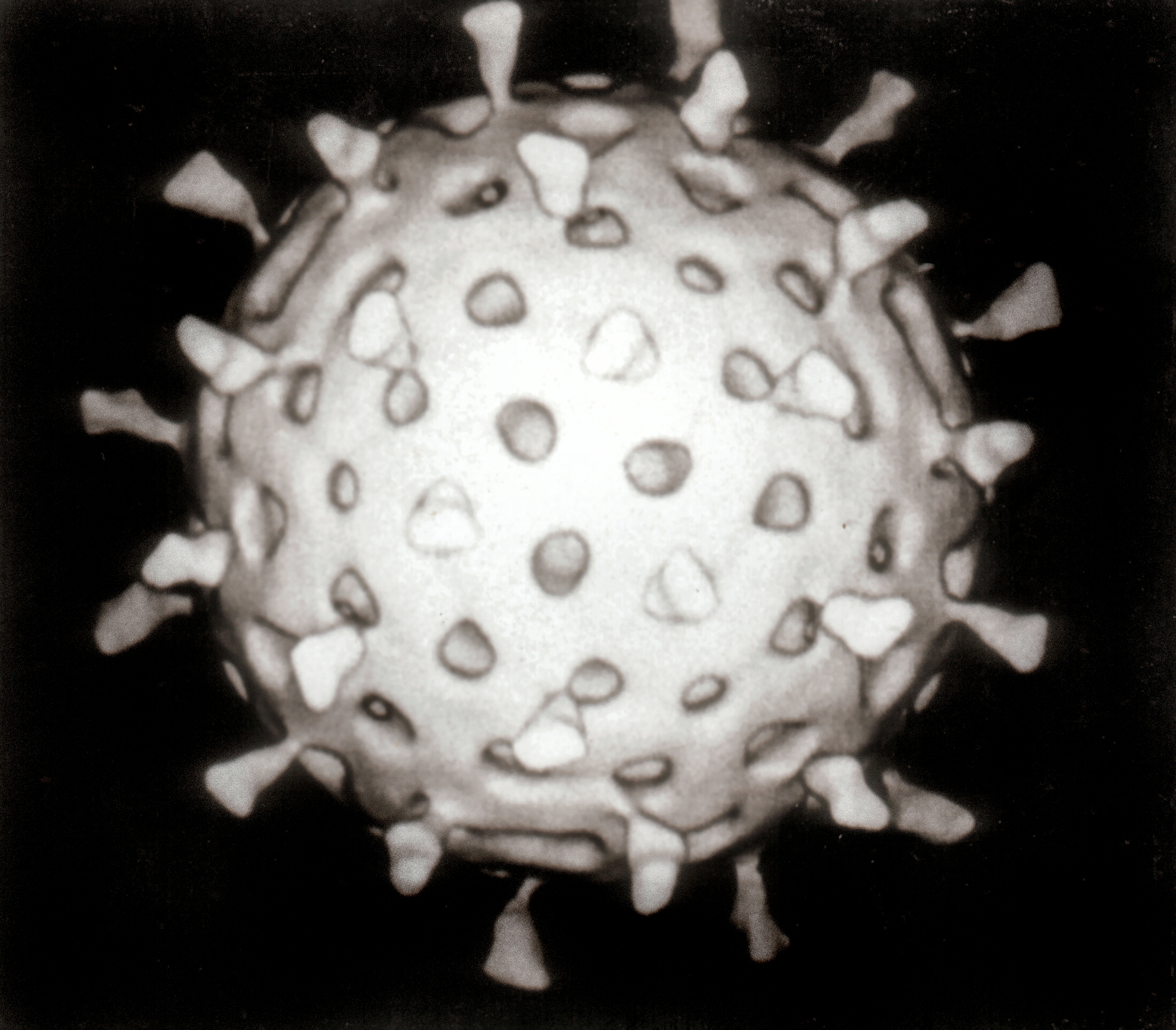

การโจมตีแบบ Demial – of – Service

การโจมตีโทรศัพท์ ( phone freak)

การโจมตีแบบทราบข้อความธรรมดา Known – plaintext at tack

เครื่องสร้างตัวเลขสุ่ม random number

การถอดอัลกอริทิม one- line pads

โปโตคอลการเข้ารหัสทางอินเทอร์เน็ต

เขตปลอดทหาร DMZ Demilitarzed Zone

ระบบแจ้งสัญญาณกันขโมยและหม้อน้ำผึ้ง busglar alarm

การโจมตีต่อโค้ดที่บกพร่อง buffer overfrow

การโจมตีโดยประเมินเวลา timing attack

การวิเคราะห์จุดบกพร่อง Fault analysis

การโจมตีผู้ถือการ์ดต่อเทอร์ดินัล เช่น ฮอลโลแกม บน Visa card

การโจมตีโดยผู้ถือการ์ดต่อผู้ออกการ์ด

การโจมตีโดยผู้ถือการ์ดต่อผู้ผลิตซอต์แวร์

การโจมตีโดยเจ้าของเทอร์ลินัลต่อผู้ออกการ์ด

การโจมตีโดยผู้ออกการ์ดต่อผู้ถือการ์ด

การโจมตีที่กระทำไม่รู้จบจากผู้ผลิตต่อเจ้าของข้อมูล

หนังสือแนะนำตัว – ใบรับรอง – การเป็นนักรบสารสนเทศ

ระบบ GAK มีประตูหลัง back door

Steganogsaphy วิทยาศาสตร์การซ่อนข่าวสาร

Subliminal วิทยาศาสตร์การซ่อนข่าวสาร

ความเสี่ยงภัยของ Infowarrior (นักรบสารสนเทศ)

อินเตอร์เฟซของมนุษย์กับคอมพิวเตอร์

วิศวกรรมย้อนกลับและกฎหมาย

มาตรการโต้ตอบ

ความเปราะบางของสมรภูมิ

ความมั่นคงทางกายภาพ

วัฏจักรระบบ

สมาร์ทการ์ดที่บรรจุมูลค่า

แบบจำลองการคุกคาม

เครื่อง ATM

เครื่องจำหน่ายลอตเตอรี่

สมาร์การ์ดและเมมโมรีการ์ด

มาตรฐานแบบเปิดและทางออกแบบโอเพ่นซอร์ส

การแข่งขันให้แคร็กและแฮ็ก

การตรวจจับและปฏิบัติการโต้ตอบ

ตรวจจับการโจมตี

วิเคราะห์การโจมตี

ปฏิบัติการโต้ตอบต่อการโจมตี

ตีโต้กลับ

pcdcomuni.c :

(también llamado dcom2.c)

6 Objetivos

Variación del código de metasploit.com que incluye el offset universal.

Download

universal.c :

Créditos:

" Shouts to Team Teso + KASBIT POC coded by Sami Anwer Dhillon From Pakistan "

20 Objetivos, pero incluye las opciones " Windows 2000 all (english), Windows XP all (english) " y "Win2k Spanish +sp4"

Download

![]() dcomsrc_final :(01-8-2003)

dcomsrc_final :(01-8-2003)

Código fuente del exploit universal, 2 opciones Win2k o WinXP, ya no importa el SP ni el idioma.

(también llamado dcomsrc)

Créditos:

"- Original code by FlashSky and Benjurry

- Rewritten by HDM <hdm [at] metasploitt.com>

- Ported to Win32 by Benjamin LauziÞ;re <blauziere [at] altern.org>

- Universalized for kiddie extravaganza byy da barabas"

Download

![]() 0x82-dcomrpc_usemgret.c : (08-8-2003)

0x82-dcomrpc_usemgret.c : (08-8-2003)

Código fuente de un nuevo exploit que utiliza el offset universal.

Créditos:

"exploit by "you dong-hun"(Xpl017Elz)"

Download (http://packetstorm.linuxsecurity.com)

![]() oc192-dcom.c : (08-8-2003)

oc192-dcom.c : (08-8-2003)

Código fuente del exploit que incluye los offsets universales para Win2k o WinXP y utiliza la orden "ExitThread" para evitar que el servicio se caiga al terminar la sesión, permite utilizar el puerto que se desee para abrir la shell (no necesita el netcat).

Créditos:

"Coded by .:[oc192.us]:. Security"

Download (http://oc192.netfirms.com)

Download tools Cyber warrior

the hacking & security community

packetstorm.securify.com

More >>

Download tools Infowarrior

rute-force

bugtraq

cack

carker windows

ZIP RAR ACE Password Recovery 1.50

KRyLack Password Recovery 2.50

Accent WORD Password Recovery 2.50

Accent EXCEL Password Recovery 2.60

More >>

เว็บไซต์นี้เป็นกรณีศึกษาพัฒนาเยาวชนนักศึกษา  เพื่อเป็นแนวทางในการศึกษาทางวิทยาการคอมพิวเตอร์ที่มาข้อมูล :

เพื่อเป็นแนวทางในการศึกษาทางวิทยาการคอมพิวเตอร์ที่มาข้อมูล :

เอกสารอ้างอิง

[1] Charles P. Pfleeger, Shari Lawrence Pflessger, security in computing third edition, 2003

[2] Doug Graham, "It's all about authentication", SANS Reading Room, 15 March 2003

[3] Ralf S. Engelschall, mod_ssl 2.7 User Manual, Chapter 2 Introduction, 2000

[4] Shawn Lewis, A Discussion of SSH Secure Shell, SANS Reading Room

[5] William Pfeifer, Security Implications of SSH, GSEC Certification Version 1.4b, SANS Reading Room, August 2002

[6] ศัพท์เฉพาะทางด้านความปลอดภัยคอมพิวเตอร์ (เวอร์ชัน 1.5), 2002 , ศูนย์ประสานงานการรักษาความปลอดภัยคอมพิวเตอร์ประเทศไทย ศูนย์เทคโนโลยีอิเล็กโทรนิกส์และคอมพิวเตอร์แห่งชาติ

[7] Authentication as the Foundation for eBusiness, http://www.securityfocus.com/printable/infocus/1513

2600.com Hacker magazine that gives a good perspective of the hacker mindset. allhack.com This Web site features a library and download area. Library features readmes on hacking and learning computer basics for the beginner. Download area contains everything from scanners to flooders to crackers to denial of service (DoS) attacks. Alw.nih.gov Security directory contains a large amount of security tools. Exploits, DoS attacks, key loggers, mail bombs, mirc scripts, scanners, sniffers, password crackers, trojans, and so on. This site is well maintained and updated often. auscert.org.au Australian computer emergency response team. Contains a lot of information on exploits and how they work. Astalavista.com A great search engine for hacker tools and exploits. bugtraq.com

CERIAS.CS.PURDUE.EDU Contains a large amount of information and tools on network security. Used to be called coast. Cert.org Computer emergency response team's Web site run out of Carnegie Mellon University. Contains useful information on attacks and how to protect against them. CIAC.LLNL.GOV Contains virus information, up-to-date bulletins, mailing lists, security resources, tools, and operating systems. This is a white hat site, especially considering the government runs it. cultdeadcow.com Home page for a hacking group. Features their program Back Orifice, which is a remote administrative tool. ftp.cert.dfn.de FTP site with tools, cryptography, dictionaries, viruses, and so on. deny.de Web page full of hacking utilities, texts, scripts, and programs. This page has many resources and some information for beginners. elitehackers.com Message board with knowledgeable hackers. Very useful for finding out latest known exploits and getting advice. ENSLAVER.COM Exploits and, scripts, all listed on FTP site. firosoft.com/security/philez Exploits, tools, and text files, split into directories labeled as such. Categories labeled according to operating system. First.org Organization of incident response teams. ftp.nec.com Contains a large repository of tools in the /pub/security directory. ftp.porcupine.org Lots of security tools, unlabeled and unsorted. ftp.win.tue.nl The /pub/security directory contains a large repository of security tools. geek-speak.net A site dedicated largely to whitepapers on different computer security topics. Allows you to search the site for what you are looking for. hack.co.za Tons of exploits placed under categories by operating system or exploit type. Constantly updated with latest exploits. Hackernews.com Daily news about the hacker community. hackersclub.com Enormous amount of resources and text files from as far back as 1998, but still kept up-to-date. File area is dedicated to operating systems and types (hacking, cracking, phreaking, and wordlists). Plenty of news resources from viruses to exploits to overall security. There is a search engine for virus, security, and anti-virus products. Includes tons of other search engines[md]too many to list. infowar.co.uk This Web site is dedicated to articles, advisories, and tools. insecure.org News, exploits (Win, Linux, Solaris, and so on), security tools, and whitepapers, updated regularly. L0pht.com Contains a great deal of useful tools and papers on network security and hacking. Security tools located in http://net.tamu.edu/network/public.html. neworder.box.sk Well maintained site featuring all sorts of computer hacking programs subdivided by area, such as phreaking, cryptography, operating system, and so on. The searchable database for exploits is constantly updated. ntobjectives.com Security tools oriented site with several products for free download. Also has other various tools. packetstorm.securify.com News/exploit site with constantly updated database of exploits. Comes with explanation as well as actual exploit. Searchable database of papers, exploits, and so on. Phrack.com An online network security magazine that contains a lot of useful information. porcupine.org Tools and papers on auditing the security of a network. rogenic.com Very large and frequently updated site with loads of exploits. rootshell.com This site features custom made exploits on different systems. The site researches and implements many different exploits. There is also a searchable database and documentation. SANS.ORG The SANS Institute home page contains a lot of information on security conferences and certification, and the Global Incident Analysis Center (GIAC) offers a lot of information on exploits and what can be done to prevent against them. It also has an excellent security poster that it updates each year. securiteam.com Web site featuring news articles regarding security-related issues. Lists exploits and tools as well of all sorts of different software. Tools include scanners, operating system detects, and DoS tools. Securityfocus.com Home of BugTraq and other useful information on exploits. Securitysearch.net Useful security portal. Sysinternals.com Contains a large repository of tools. technotronic.com Contains a large archive on security vulnerabilities and exploits. torus.ndirect.co.uk Multiple resource hacking site with information on hacking, encryption, viruses, and even papers. ussrback.com Self-discovering exploit site. Offers p-to-date exploits, advisories, library, and cryptography. warmaster.de Exploits/hacks divided by operating system. Features text files and interviews. This site has a large selection, some obsolete. whitehats.com Contains a large repository of hacking tools. Wiretrip.net/rfp Rainforest puppy's Web site that contains CGI vulnerability information and NT exploits. www-arc.com System and network scanners available for download. Exploit bulletin board. xforce.iss.net Home of security program for ISS offers security alerts, bulletins, mailing lists, and so on.

|

||||||||||||||||||||

|

||||||||||||||||||||

New

s

s

WWW,INFOWARRIOR.INFO

©2008 OF INFOWARRIOR THAILAND . NEAN THASANAPHONG นักรบสารสนเทศ NT@ THAI WARRIOR