INFOWARRIOR นักรบสารสนเทศ OF THAILAND

นิยามของสงครามข้อมูลข่าวสาร (Information Warfare) โดยกระทรวงกลาโหมของสหรัฐฯ ก็คือ "actions taken to achieve information superiority by affecting adversary information, information-based processes, information systems, and computer-based networks while defending one's own information, information-based processes, information systems, and computer-based networks."

สงครามข้อมูลข่าวสารและการประยุกต์ใช้ใน E-Commerce

สงครามข้อมูลข่าวสารคืออะไร

สงครามข้อมูลข่าวสารนั้นเป็นสิ่งที่เกิดขึ้นและกำลังที่จะทวีความสำคัญอย่างยิ่งในทั้งทางด้านการทหารและทางพลเรือน เนื่องด้วยว่าระบบการปฎิบัติงานของหน่วยงานต่างๆของประเทศที่ได้รับการพัฒนาแล้วนั้นมักจะใช้ระบบข้อมูลข่าวสารที่ทรงประสิทธิภาพเป็นสื่อปละเป็นหัวใจเพื่อการปฎิบัติงานที่ถูกต้องและรวดเร็ว ซึ่งความจริงแล้วนั้นการประยุกต์ใช้ระบบข้อมูลข่าวสารนี้เป็นข้อดีอันมหาศาลต่อหน่วยงานนั้นๆ เพียงแต่ว่าในตอนเริ่มแรกของการออกแบบสร้างและใช้งานระบบข้อมูลข่าวสารนั้นในตอนเริ่มต้อน เทคโนโลยีที่ใช้นั้นได้รับการออกแบบที่มักคำนึงถึงแต่ขีดความสามารถทางด้านความรวดเร็วเป็นและการเข้าถึงข้อมูลอย่างง่ายดายโดยคนหมู่มากเป็นปัจจัยหลักเท่านั้น แต่มิได้คำนึงการปกป้องข้อมูลที่ถูกส่งผ่านระบบสารสนเทศนั้นๆ ดังนั้นการใช้งานในยุกต์ต่อมาจึงมักเกิดปัญหาทางด้านความปลอดภัยและการรั่วไหลของข้อมูลที่สำคัญ รวมทั้งการถูกโจมตีระบบได้อย่างง่านดายอีกด้วย

นิยามของสงครามข้อมูลข่าวสาร (Information Warfare) โดยกระทรวงกลาโหมของสหรัฐฯ ก็คือ "actions taken to achieve information superiority by affecting adversary information, information-based processes, information systems, and computer-based networks while defending one's own information, information-based processes, information systems, and computer-based networks."

ความเสียหายอันเกิดจากระบบข้อมูลข่าวสารที่ไม่ปลอดภัย

การที่หน่วยงานไม่สามารถที่จะรักษาความปลอดภัยในระบบข้อมูลข่าวสารได้อย่างประสิทธิภาพไดนั้น ก็จะก่อให้เกิดความเสียหายอย่างใหญ่หลวง ตัวอย่างที่เห็นได้ชัดประการหนึ่งก็คือ กระทรวงการคลังของสหรัฐฯซึ่งใช้ระบบการโอนเงินอิเล็กทรอนิกส์เป็นจำนวนถึง 1.7 Trillion US Dollars ในแต่ละปีโดยใช้ระบบการโอนเงินผ่านเครือข่ายแบบ ETF – Electronic Fund Transfer และหากสมมุติว่ามีการรั่วไหลหรือการถูกโจมตีผ่านระบบนี้ขึ้นมา ก็จะเกิดความเสียหายอย่างใหญ่หลวงต่อระบบเศรษฐกิจของสหรัฐฯเป็นอย่างยิ่ง ตัวอย่างสำคัญของความเสียหายที่เกิดขึ้นกับระบบข้อมูลข่าวสารที่สำคัญก็คือ

- บริษัทยักษ์ใหญ่ MCI ในแวดวงการสื่อสารของโลกถูกลักขโมยบัตรเครดิต ก่อใหญ่เกิดความเสียหายเป็นมูลค่าถึง $50 Million US ในเดือนสิงหาคม ปี ค.ศ. 1994 องค์การอาชญากรรมในประเทศรัสเซียได้โจมตีระบบ ETF ของธนาคาร Citibank และก่อให้เกิดความเสียหายถึง $12 Million US ระบบคอมพิวเตอร์ของกระทรวงกลาโหมสหรัฐฯ ถูกโจมตีและทำให้ไม่สามารถใช้งานได้หลายครั้ง แต่ที่น่าสนใจก็คือได้มีการสนับสนุนปฏิบัติการนี้อย่างลับๆจากโองกรอาชญากรรมข้ามชาติหรือสายลับของประเทศศัตรู

- นายทหารยศ Captain แห่งกองทัพอากาศสหรัฐฯ ได้ทำการเจาะระบบเข้าไปในระบบคอมพิวเตอร์ของ US Atlantic Fleet ship

ประเภทของสงครามข้อมูลข่าวสาร: ด้านทหารและพลเรือน

3.1) Cyberwar คือ การประยุกต์ใช้ระบบข้อมูลข่าวสารเพื่อปฎิบัติการทางทหารโดยมีจุดมุ่งหมายทางการทหารเป็หลัก (Military Objective)

3.2) Netwar คือ การรวบกวนหรือการโจมตีระบบข้อมูลข่าวสารโดยมิได้มีจุดมุ่งหมายทางการทหารเป็นหลัก แต่มีจุดประสงค์อื่นที่ไม่เกี่ยวข้องกับการปฏิบัติการทางทหารเป็นจุดประสงค์หลัก

ส่วนประกอบของระบบสงครามข้อมูลข่าวสาร

เนื่องจากระบบข้อมูลข่าวสารนั้นเป็นระบบที่มีความสลับซับซ้อนอย่างมากมายมหาศาลเนื่องจากประกอบไปด้วยเท๕โนโลยีหลายส่วนมาประกอบเข้าด้วยกันเป็นระบบ ดังนั้นหากเราต้องพิจารณาเรื่องการทำสงครามข้อมูลข่าวสารนั้นเราจำต้องพิจารณาให้ครบในทุกๆมุมมอง ส่วนประกอบที่สำคัญมีดังนี้คือ

1.) Information Collection. ก่อนที่จะมีการปฎิบัติการใดๆนั้น ก่อนอื่นจะต้องมีการเก็บรวบรวมข้อมูลที่จำเป็นเสียก่อน ก่อนที่จะสามารถทำการตัดสินใจปฎิบัติการใดๆได้อย่างมีประสิทธิภาพ ขั้นตอนในการทำงานในชั้นนี้ก็จะรวมถึงการวางแผนในการเสาะหาข้อมูล การปฎิบัติงานตามแผนที่วางไว้นั้น และสุดท้ายก็คือการติดตามผลการปฎิบัติงานในการสืบเสาะหาข้อมูลนั้นๆ สิ่งที่สำคัญที่จะต้องคำนึงถึงสำหรับข้อมูลที่ได้มานั้นก็คือ ข้อมูลจะต้องถูกต้องและครบถ้วน อีกทั้งยังจะต้องเป็นข้อมูลที่ทันต่อเหตุการณ์ด้วย

2.) Infomation Protection. เมื่อหน่วยปฎิบัติการได้รับข้อมูลข่าวสารมาแล้ว ขั้นตอนต่อไปที่สำคัญก็คือการปกป้องข้อมูลเหล่านั้นในแง่ของการไม่ให้เกิดการรั่วไหลของข้อมูลไปสู่มือของฝ่ายตรงกันข้าม และการป้องกันไม่ให้ข้อมูลที่สำคัญเหล่านั้นถูกทำลายลงโดยฝ่ายตรงกันข้ามนั้นเอง สิ่งที่สำคัญที่จะต้องปฎิบัติก็คือ การป้องกันจุดอ่อน (Vulnerability) ของระบบข้อมูลข่าวสารนั้นๆ เพื่อมิให้ศัตรูสามารถใช้จุดอ่อนเหล่านั้นที่มีอยู่ได้

3.) Information Denial. คือการที่ทำให้ศัตรูหรือฝ่ายตรงกันข้ามไม่สามารถที่จะใช้ระบบข้อมูลข่าวสารนั้นๆได้ในการปฎิบัติงาน การปฎิเสธการใช้งานของฝ่ายตรงกันข้ามนี้สามารถทำได้สองอย่างคือ การโจมตีระบบข้อมูลข่าวสารโดยตรง (Direct Attack) หรือการลวงให้ข้อมูลข่าวสารที่ไม่ถูฏต้องแก่ศัตรู 4.) Information Management. สิ่งหนึ่งที่สำคัญที่สุดก็คือ ระบบการจัดการที่ใช้ในการจัดการกับข้อมูลข่าวสารที่ดี เพราะหากระบบการจัดการไม่ดีแล้วนั้นก็ยากที่จะประสบความสำเร็จในการทำสงครามทางด้านข้อมูลข่าวสาร ปัจจุบันการใช้ระบบข้อมูลข่าวสารนั้นมักจะใช้ปรัชญาแบบ Decentralized ซึ่งจะมีผลให้การใช้ระบบนั้นมีความสะดวกรวดเร็วและยังยากต่อการโจมตีอีกด้วย แต่อย่างไรก็ตามขั้นตอนการใช้งานและการตรวจสอบก็จะต้องใช้ความระมัดระวังเป็นพิเศษ เนื่องจากการการกระจายออกไปของข้อมูลสำคัญตามส่วนต่างๆนั้นเอง และระบบการจัดการที่ดีนั้นจะต้องคำนึงถึงว่า ข้อมูลนั้นอยู่ที่ใด อยู่กับใคร และมีการขั้นตอนการใช้และการปกป้องที่ดีเพียงพอหรือไม่

5.) Information Transport. ระบบข้อมูลข่าวสารนั้น สิ่งที่เป็นหัวใจที่สำคัญอย่างยิ่งก็คือ การขนส่งข้อมูลข่าวสารอย่างถูกต้อง รวดเร็วและปลอดภัย ระบบการขนส่งข้อมูลข่าวสารนั้นจะต้องอาศัยความเป็นหนึ่งเดียวกัน (Homogeneous) ในด้านการประสานงานกันระหว่างส่วนต่างๆแทบจะทั้งหมดในระบบ ความรวดเร็วเป็นส่วนประสอบที่สำคัญอย่างยิ่งยวดในการตอบสนองการปฎิบัติการที่ทันต่อเหตุการณ์ (Responsiveness) หากระบบการขนส่งข้อมูลนี้มีข้อบกพร่องหรือไม่สมบูรณ์แล้วก็จะทำให้ง่ายต่อการโจมตีหรือขโมยข้อมูลจากฝ่ายตรงกันข้ามได้

ตัวอย่างนโยบายกองทัพอากาศสหรัฐในระบบสงครามข้อมูลข่าวสาร

นโยบายทั่วไปของกองทัพอากาศสหรัฐในการต่อการการต่อต้านสงครามข้อมูลข่าวสารจากผู้ก่อการร้าย

1.) การตอบโต้ทางด้านการเมือง (Political Deterrence)

ใช้วิธีการตอบโต้แบบดังเดิมอันทรงประสิทธิภาพที่ใช้อยู่แล้ว และเน้นการใช้วิธีการทางการทูต

2.) การตอบโต้และโจมตี (Interdiction and strike)พัฒนาอาวุธเพื่อที่จะใช้ในการโจมตีระบบข้อมูลข่าวสารในระบบเน็ตเวอร์คของฝ่ายตรงกันข้าม3.) การเสาะหาข้อมูลความลับสำคัญ (Intelligence Gathering)

พัฒนาระบบการมองเป็นเทียมโดยใช้เทคโนโลยี UAV เป็นหลัก

วิเคราะห์จุด Network Nodes เพื่อหาจุดอ่อนท่สามารถโจมตีได้

จัดตั้งระบบ Network ที่สามารถแอบตรวจสอบและบันทึกของมูลของฝ่ายตรงกันข้ามได้4.) การป้องกันระบบข้อมูลข่าวสาร (Force Protection)พัฒนาระบบ Network ที่มีความปลอดภัยสูงและยากต่อการลักลอบดักฟังข้อมูล

พัฒนาระบบมาตราฐานที่ดีที่สามารถต่อต้านการจารกรมมหรือการโจมตีระบบ

การป้องกันพื้นฐาน TEMPEST

เพื่อเป็นการป้องกันการรั่วไหลของข้อมูลจากระบบข้อมูลข่าวสารจากระบบสารสนเทศแล้วนั้น ทางกระทรวงกลาโหมของสหรัฐได้มีการนำมามาตราฐานเทคโนโลยี TEMPEST มาใช้เพื่อเป็นการปกป้องการรั่วไหลของข้อมูลจากการลักลอบดักฟังข้อมูลที่เรียกว่า Electromagnetic Eavesdropping ข้อมูลที่รั่วไหลได้ในลักษณะนี้ก็เนื่องมาจากว่า อุปกรณ์ที่ใช้ในการวิเคราะห์ข้อมูลข่าวสารนั้นมักจะปล่อยสัญญาณแม่เหล็กไฟฟ้าที่บ่งบอกถึงข้อมูลที่กำลังทำการวิเคราะข้อมูลเหล่านั้นออกมาดังนั้นเทคโนโลยี TEMPEST นี้จึงถูกนำมาใช้ในการป้องกันการรั่วไหลของข้อมูลในลักษณะดังกล่าว

การปฎิบัติการทำสงครามข้อมูลข่าวสาร

ตัวอย่างที่เกี่ยวกับการปฎิบัติงานด้านการทำสงครามข้อมูลข่าวสารก็คือ

1.) Electronic Warfare (EW) ประกอบไปด้วยส่วนประกอบที่สำคัญคือ การโจมตีทางด้านอิเล็กทรอนิกส์ การสนับสนุนทางด้านอิเล็กทรอนิกส์ และ การป้องกันทางด้านอิเล็กทรอนิกส์ การทำสงครามทางด้านอิเล็กทรอนิกส์นั้นจะยังผลให้เกิดการปฏิเสธการใช้งานของฝ่ายตรงกันข้ามต่อข้อมูลที่จำเป็น

2.) C2W - command and control warfare คือการปฎิบัติการเพื่อตอ่ต้านการทำงานของระบบหรือหน่วยงาน

บังคับบัญชาของฝ่ายตรงกันข้าม

3.) Direct Energy (lasers, particle beams, high-powered microwaves) สามารถที่จะนำมาใช้เพื่อการ

ทำลายระบบ Software และ Hardware ของฝ่ายตรงกันข้ามได้

4.) Unauthorized Access คือ การเจาะระบบข้อมูลข่าวสารของฝ่ายตรงกันข้ามเพื่อล้วงความลับของ

ฝ่ายตรงกันข้ามโดยไม่ให้รู้ตัว

5.) Intrusion. คือการเจาะระบบฝ่ายตรงกันข้ามโดยมีจุดประสงค์ร้ายในการวางกับดักหรือการใช้ Malicious

Program เพื่อการทำลายระบบข้อมูลข่าวสารของฝ่ายตรงกันข้าม

6.) Modification, Substitution and Destruction คือ การเปลี่ยนแปลงหรือแกล้งดัดแปลงแกไขข้อมูล

ข่าวสารโดยมีจุดประสงค์เพื่อการลวงฝ่ายตรงกันข้าม

7.) A Signal Intelligence คือ การตรวจสอบการทำงานโดยละเอียดของระบบการปฎิบัติงานของฝ่ายตรงกัน

ข้ามว่ามีการทำงานอย่างไร ในเวลาใด ขนาดของการทำการวิเคราะห์ข้อมูลเป็นอย่างไร ฯลฯ เป็นต้น ซึ่งข้อมูลเหล่านี้บางครั้งนั้นมีความสำคัญอย่างมากต่อ Intelligence Information

8.) Spoofing คือ การเติมใส่โปแกรมหรือข้อมูลเข้าไปเพื่อจุดประสงค์ในการขโมยความลับของข้อมูลนันๆ 9.) Masquerading คือการปลอมแปลงเข้าไปในระบบโดยการแกล้งว่าเป็นผู้ใช้ที่ได้รับอนุญาตที่ถูกต้อง

10.) Deception คือ การเพิ่มความไม่แน่นอนในด้านความถูกต้องของข้อมูลให้แก่ข้อมูลข่าวสารของฝ่ายตรงกันข้าม ซึ่ง

จะยังผลให้การใช้ข้อมูลข่าวสารของฝ่ายตรงข้ามเป็นไปได้ยากและมีข้อผิดพลาดได้

11.) Psychological Operations (PSYOPS) คือการป้อนข้อมูลข่าวสารที่ผิดพลาดเพื่อเป็นการลวงและยังผลให้

ฝ่ายตรงกันข้ามมีการตัดสินใจที่ผิดพลาด.

12.) Denial of Service คือ การปฎิเสธการใช้งานของระบบข้อมูลข่าวสารของฝ่ายตรงกันข้าม

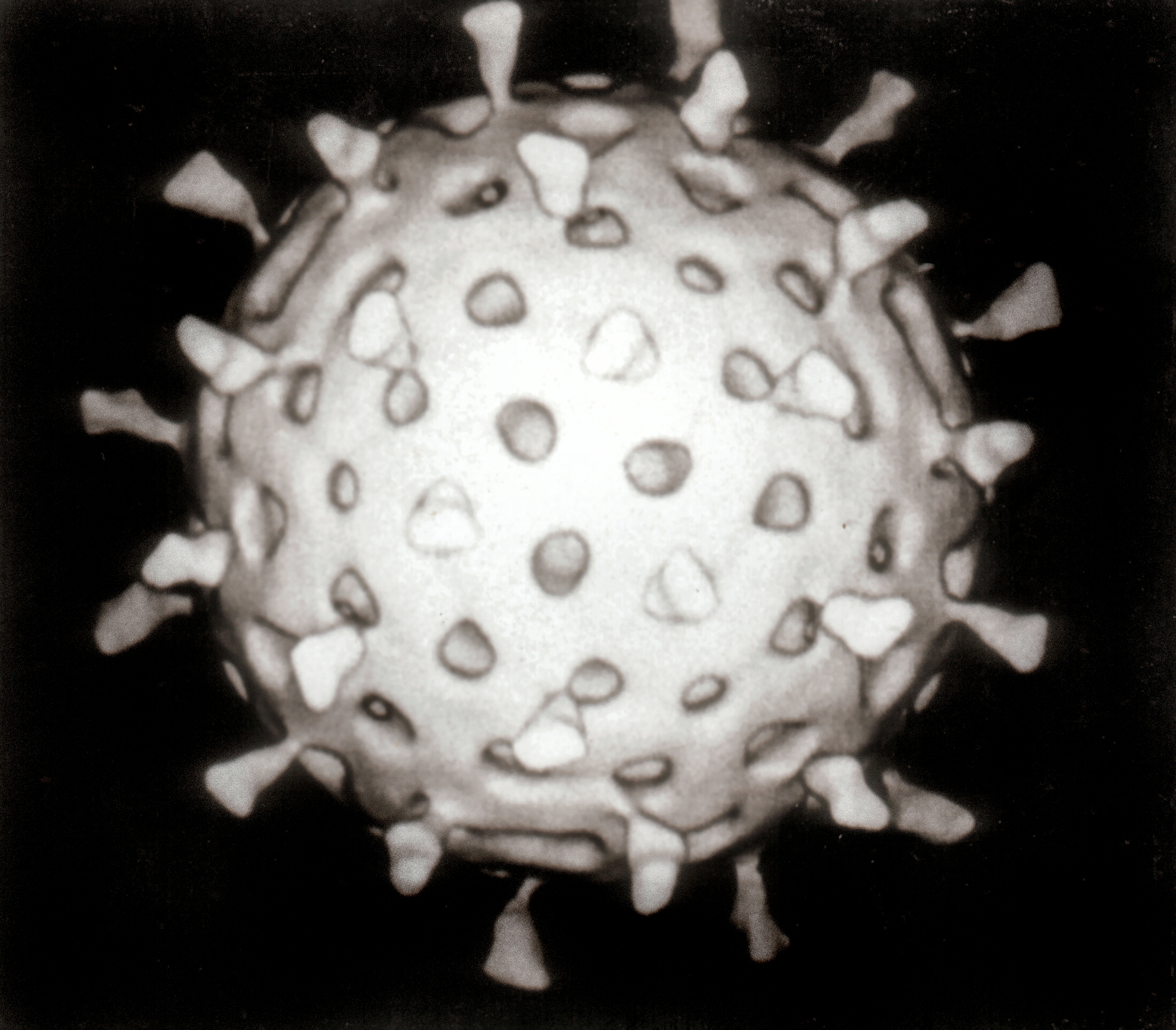

การประยุกต์ใช้ Computer Viruses ในระบบสงครามอิเล็กทรอนิกส์

ปัจจุบันนี้การใช้คอมพิวเตอร์ไวรัสสามารถที่จะก่อให้เกิดความเสียหายให้แก่ระบบคอมพิวเตอร์เน็ตเวอร์คได้อย่างมหาศาลในเวลาอันรวดเร็ว ดังนั้นจึงก่อให้เกิดระบบการสงครามชนิดใหม่ขึ้นมาในสาขาใหม่ของระบบการทำสงครามอิเล็กทรอนิกส์โดยการใช้โปรแกรม Microcode พวกนี้เพื่อจุดประสงค์ในการทำลายระบบข้อมูลข่าวสารของฝ่ายตรงกันข้าม คอมพิวเตอร์ไวรัสนั้นเมื่อก่อนก็เป็นเพียงแค่ทฤษฎีเท่านั้น นั้นคือเป็นโปรแกรมที่สามารถจะเลียนแบบเชื้อไวรัสจริงๆได้ โดยมีความสาาถที่จะติดไปยังโปรแกรมอื่นได้ อีกทั้งยังสามารถที่จะสร้างตัวของมันเองขึ้นมาได้ด้วย

หากจะเปรียบเทียบกันแล้วนั้น คอมพิวเตอร์ไวรัสก็คล้ายๆกันกับระบบการทำสงครามอิเล็กทรอนิกส์แบบเก่าๆ นั้นคือ Electronic Countermeasure (ECM) นั้นเอง เพียงแต่ว่าระบบ ECM นั้นมุ่งที่จะทำลายหรือรบกวนระบบรับสัญญาณ (Receiving Sensors) ของฝ่ายตรงกันข้ามเพียงเท่านั้น แต่คอมพิวเตอร์ไวรัสนั้นมุ่งที่จะทำลายหัวใจ หรือ Processor ของระบบปฏิบัติการนั้นๆ ตารางต่อไปนี้แสดงการเปรียบเทียบระหว่างทั้งสองอย่าง

|

ECM แบบดั้งเดิม |

คอมพิวเตอร์ไวรัส |

ระบบเป้าหมาย |

ระบบตรวจจับ Sensors ระบบควบคุม |

ระบบคอมพิวเตอร์และระบบเครือข่ายคอมพิวเตอร์ |

เป้าหมายสำคัญ |

ส่วนรับสัญญาณ Receivers |

ส่วนควบคุมการปฎิบัติงาน Processors |

การโจมตีโดยการรบกวนระบบ |

ใช้ Noise |

ใช้การลวง Deception |

การนำไปปฏิบัติการ |

ใช้ระบบ Analog เป็นส่วนใหญ่ |

ใช้ระบบ Digital |

E-Commerce and Corporate Warfare

ในระบบการทำสงครามข้อมูลข่าวสารนั้น สามารถที่จะนำมาประยุกต์ใช้กับการทำธุรกิจบนระบบเครือข่ายคอมพิวเตอร์ได้เป็นอย่างดี เนื่องจากทั้งสองมีจุดมุ่งหมายอันเดียวกันนั้นคือ การรักษาความปลอดภัยของข้อมูลข่ายสารภายในระบบ แต่ทางด้านการทำธุรกิจ E-Commerce นั้นจะเน้นไปที่การทำการป้องกันที่ดี (Defensive) มากกว่าการทำการโจมตี (Offensive) ระบบของบริษัทคู่แข่งนั้นเอง ตัวอย่างของข้อมูลสำคัญที่ใช้ในการทำธุรกิจดังกล่าวนี้ก็คือ ข้อมูลบัตรเครดิตที่ถูกส่งผ่านระบบเครือข่ายอินเตอร์เน็ตไปบังระบบฐานข้อมูลของบริษัทนั้นๆ ในการปกป้องข้อมูลด้านระบบธุรกิจ E-Commerce นั้นสามารถที่จะแบ่งได้ดังนี้คือ

1.) Data Integrity คือ การปกป้องข้อมูลมิให้ถูกดัดแปลงแก้ไขโดยมิได้รับอนุญาต เช่น การแอบเปลี่ยนตัวเลขเงินในบัญชีธนาคารอิเล็กทรอนิกส์ เป็นต้น

2.) Data Secrecy คือ การปกป้องความลับของข้อมูล เช่น การป้องกันมิให้หมายเลขบัตรเครดิตถูกขโมยไปในระหว่างการทำการซื้อขายผ่านระบบเครือข่าย เป็นต้น

3.) Data Availability คือ การทำให้ระบบสามารถที่จะปฎิบัติงานได้ตามปกติโดยไม่ถูกโจมตีหรือรบกวนจากผู้ไม้ประสงค์จไม่สามารถใช้งานได้

ในแง่ของการทำ Corporate Warfare นั้นก็คือการประยุกต์ใช้ระบบการทำสงครามข้อมูลข่าวสารซึ่งเน้นไปที่การรุก (Offensive) เป็นหลักหากระบบข้อมูลข่าวสารที่ใช้มิได้รับการปกป้องเพียงพอแล้วก็อาจเกิดความเสียหายอย่างใหญ่หลวงได้ ตัวอย่างที่เห็นได้ชัดสำคัญประการหนึ่งก็คือ หากมีการปล่อยคอมพิวเตอร์ไวรัสไปรบกวนหรือหยุดการทำงานของระบบคอมพิวเตอร์ที่ใช้เพื่อการพานิชญ์แล้วก็อาจก่อให้เกิดความเสียหายอย่างมากได้ อาจจะทั้งในแง่ของรายได้โดยตรงหรือในแง่ของการให้บริการแก่ลูกค้าเป็นต้น

©2008 OF INFOWARRIOR THAILAND . NEAN THASANAPHONG ,EMAIL= [email protected] นักรบสารสนเทศ NT@ THAI WARRIOR

©2008 OF INFOWARRIOR THAILAND . NEAN THASANAPHONG ,EMAIL= [email protected] นักรบสารสนเทศ NT@ THAI WARRIOR