Obtiene tu propio chat! | Agrandalo |

|---|

| Webs Amigas |

|---|

| yadira |

| Alma |

| Soto |

| Integrantes |

|

-beto -hiram |

| Entretenimiento |

| juegos |

| anime |

| Hercolobus RO |

| Tabla de contenidos |

| Conceptos |

| Funcionamientos del sistema |

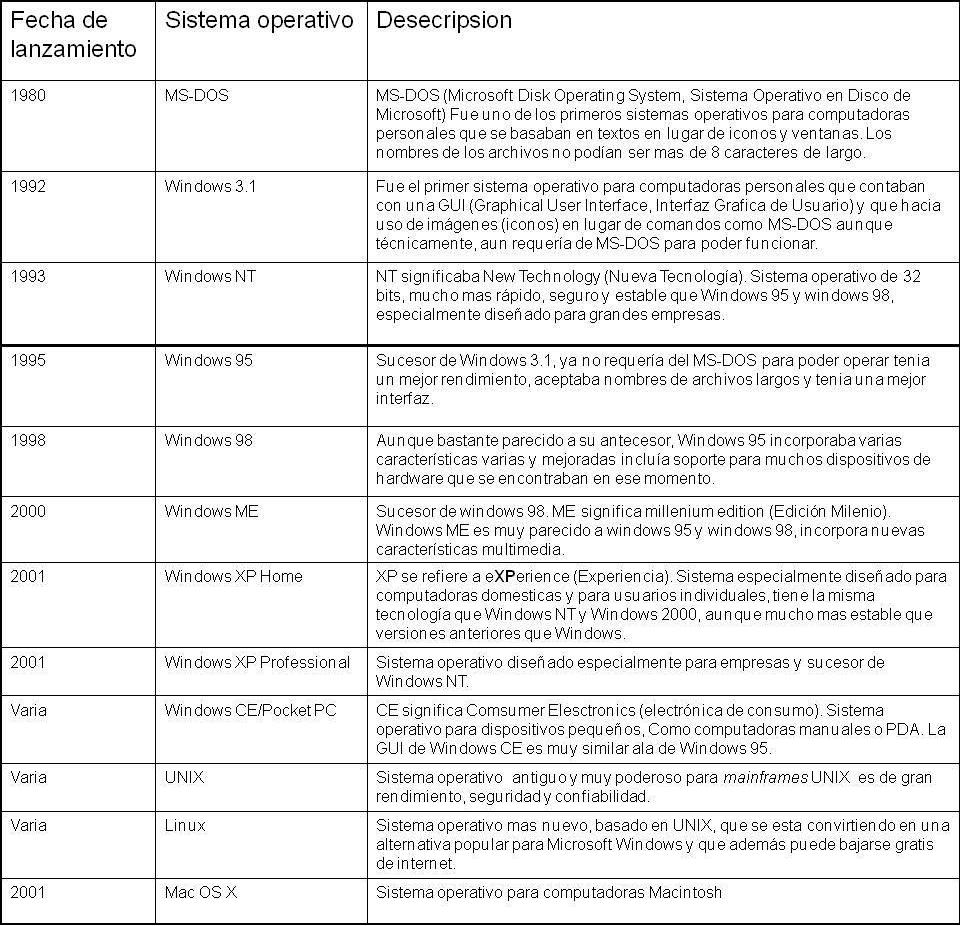

| Sistemas operativos |

| virus |

| antivirus |

| tutoriales |

| Caricatura |

| manual de word |

Videos

Conceptos

- Informatica

- Ciencia que estudia el tratamiento autom�tico y racional de la informaci�n, a trav�s de las computadoras. Este t�rmino se refiere a lo mismo que computaci�n, solo que inform�tica tiene origen franc�s y computaci�n origen ingles.

- Computacion

- La Computaci�n es la ciencia que trata del estudio del procesamiento autom�tico de datos utilizando una computadora.

- Computadora

- El t�rmino computadora tiene como sin�nimos las palabras computador u ordenador.

Es una m�quina electr�nica, humanamente programada, capaz de realizar a gran velocidad c�lculos matem�ticos y procesos l�gicos. Tambi�n es capaz de leer, almacenar, procesar y escribir informaci�n con mucha rapidez y exactitud.

NOTAS- Es el resumen de los datos.

- T�cnicamente los datos son hechos y cifras en bruto.

- Tienen valor y significado.

TIC( Tecnolog�as de informaci�n y comunicaci�n). Surgen con la invenci�n de la imprenta, del c�digo morse y posteriormente con el tel�grafo. Actualmente podemos mencionar la televisi�n, radio, cine, prensa, Internet, etc.

De acuerdo al tama�o:

LAN( Red de �rea Local): abarca un �rea como de un edificio.

MAN( Red De �rea Metropolitana), abarca una ciudad, y este tipo de red esta tendiendo a desaparecer.

WAN( Red De �rea extendida), abarca ciudades y pa�ses, un .ejemplo de esta red es Internet

PAN( Red de �rea personal) un ejemplo de esta red es un cibercafe, donde las computadoras, no excedan de 8.

De acuerdo a la topolog�a:

Anillo: En esta topolog�a la informaci�n viaja en un solo sentido.

Estrella: Las computadoras se encuentran conectadas a un HUB o concentrador.

Bus: las computadoras se encuentran conectadas a un bus o cable troncal.

Protocolo: conjunto de reglas o est�ndares, para que las computadoras puedan comunicarse entre ellas tienen que utilizar los mismos protocolos. Ejemplo de protocolos son: el http, este es un protocolo de la www, el SMTP este es para el correo electr�nico, pero los mas importantes son el TCP/IP, TCP significa Protocolo de Control de Transmisi�n, IP, significa protocolo de Internet.

Capitulo 2

Funcionamiento del sistema

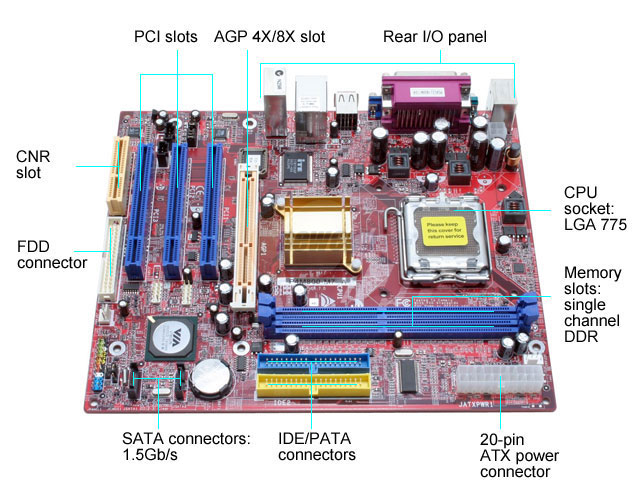

- Tarjeta Madre

- F�cilmente se puede afirmar que el componente m�s importante de una computadora es la tarjeta principal o tarjeta madre en cuanto al funcionamiento de esta se refiere.

- Unidad Central de Proceso:

1.- La unidad de Control, Controla y coordina el funcionamiento de todos los componentes de la computadora.

2.-Unidad aritmetica Logica: lleva a cabo las funciones de procesamiento de datos aritmeticos, como las operaciones basicas (suma,resta, multiplicaci�n y division) y operaciones logicas(falso,verdadero,mayor,menor,igual, etc.)

- Memoria RAM(Random Acces Memory)

- O Memoria de Acceso Aleatorio, en ella se almacenan las instrucciones de los programas y la informaci�n que entra a traves de los dispositivos. Se le conoce como memoria vol�til ya que cada vez que se apaga la computadora se borra lo que tiene almacenado.

- Memoria ROM(Read Only Memory)

- O Memoria de Solo Lectura, El contenido de esta memoria no puede ser alterado ya que se graba cuando el fabricante introduce la informaci�n que necesita la computadora para arrancar. En ella se encuentran las instrucciones para el teclado, el raton, el monitor, la hora y la fecha. Se le conoce como memoria permanente o no vol�til, porque cuando la computadora se apaga, los programas y la informaci�n almacenados en ella no se pierden.

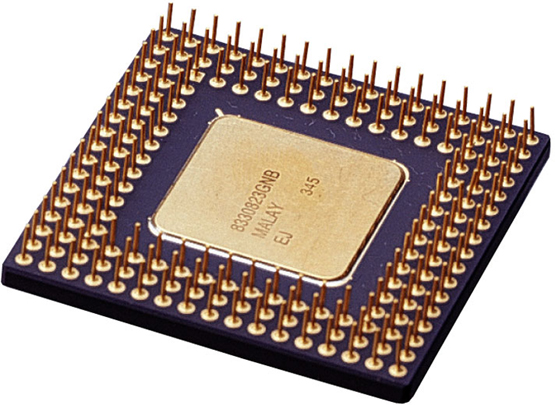

- Microprocesador:

- Formado por la unidad de control y la unidad aritmetica- logica, Define la capacidad, el tama�o y la velocidad.

/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/

Virus

| tipo | caracteristicas | ejemplos |

|---|---|---|

| trojano | programa malicioso capaz de alojarse en computadoras y permitir el acceso a usuarios externos, a trav�s de una red local o de Internet, con el fin de recabar informaci�n o controlar remotamente a la m�quina anfitriona. | Bifrose |

| Worms o Gusanos | se registran para correr cuando inicia el sistema operativo ocupando la memoria y volviendo lento al ordenador, pero no se adhieren a otros archivos ejecutables. Utilizan medios masivos como el correo electr�nico para esparcirse de manera global. | gusano Morris |

| Bomba Logica | programa inform�tico que se instala en un ordenador y permanece oculto hasta cumplirse una o m�s condiciones preprogramadas para entonces ejecutar una acci�n. A diferencia de un virus, una bomba l�gica jam�s se reproduce por s� sola borrando o da�ando el disco de forma permanente. | bomba l�gica de Chernobyl |

| Hoaxes o falsos virus | son mensajes con una informaci�n falsa; normalmente son difundidos mediante el correo electr�nico, a veces con el fin de crear confusi�n entre la gente que recibe este tipo de mensajes o, a�n peor, perjudicar a alguien o atacar al ordenador mediante ingenier�a social. | hotmail se cierra |

| Virus de macros | un macro es una secuencia de ordenes de teclado y mouse asignadas a una sola tecla, s�mbolo o comando. Son muy �tiles cuando este grupo de instrucciones se necesitan repetidamente. Los virus de macros afectan a archivos y plantillas que los contienen, haci�ndose pasar por una macro y no actuar�n hasta que el archivo se abra o utilice. | MDMA |

| Adware y Malware | Malware es un software que tiene como objetivo infiltrarse en o da�ar un ordenador sin el conocimiento de su due�o y con finalidades muy diversas ya que en esta categor�a encontramos desde un troyano hasta un spyware. | Obfuscated.A1 |

Antiviruz

| Nombre | Descripcion |

|---|---|

| Norton 360 | Para Windows XP/Vista

Antivirus Antispyware Antiphishing Firewall bidireccional Protecci�n de la identidad online Autenticaci�n de sitios Web Copia de seguridad y restauraci�n Rendimiento y optimizaci�n del equipo Asistencia incluida Protecci�n para un m�ximo de 3 PC |

| Panda Antivirus Pro 2009 | Anti-Virus Anti-Spyware Anti-Phishing Anti-Rootkit Firewall Protecci�n de identidad Servicio de soporte t�cnico y actualizaciones autom�ticas Protecci�n anti-Malware firewall perso firewall personal |

| AVG Anti-Virus | AVG Resident Protection: monitorizaci�n constante del sistema AVG Email Scanner: escanea tu correo electr�nico AVG On-Demand Scanner: analiza lo que desees Escaneos preprogramados por fechas u horas Actualizaci�n gratuita de la base de datos de virus Funci�n de actualizaci�n autom�tica Desinfecci�n autom�tica de archivos infectados AVG Virus Vault: sistema para manejar de forma segura ficheros infectados |

| Kaspersky Anti-Virus 2009 | Protecci�n contra virus, programas troyanos y gusanos Protecci�n contra programas esp�a y de publicidad An�lisis de ficheros en modo autom�tico o seg�n horario An�lisis del correo electr�nico (para cualquier programa de correo) An�lisis del tr�fico de Internet (para cualquier navegador de Internet) Defensa para mensajeros instant�neos (ICQ, MSN) Defensa proactiva contra los nuevos programas maliciosos An�lisis de escenarios Java y Visual Basic |